文章詳情頁

shell腳本設(shè)置防止暴力破解ssh

瀏覽:203日期:2023-03-07 14:40:07

shell腳本設(shè)置訪問控制,多次失敗登錄即封掉IP,防止暴力破解ssh

當發(fā)現(xiàn)某一臺主機向服務(wù)器進行SSH遠程管理,在10分鐘內(nèi)輸錯密碼3次,使用firewalld進行響應(yīng), 禁止此IP再次連接,6個小時候后再次允許連接。

一、系統(tǒng):Centos7.1 64位

二、方法:讀取/var/log/secure,查找關(guān)鍵字 Failed

Jan 4 16:29:01 centos7 sshd[1718]: Failed password for root from 192.168.120.1 port 2171 ssh2Jan 4 16:29:02 centos7 sshd[1718]: pam_succeed_if(sshd:auth): requirement "uid >= 1000" not met by user "root"Jan 4 16:29:04 centos7 sshd[1718]: Failed password for root from 192.168.120.1 port 2171 ssh2Jan 4 16:29:06 centos7 sshd[1718]: error: Received disconnect from 192.168.120.1 port 2171:0: [preauth]Jan 4 16:45:53 centos7 sshd[1758]: Failed password for root from 192.168.120.134 port 40026 ssh2

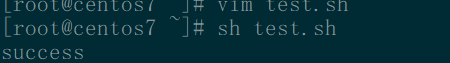

三.shell代碼,創(chuàng)建test.sh

#!bin/bash#Intercept illegal IP addressesmonth=$(LANG=C date +"%b")day=$(LANG=C date +"%e")now=$(LANG=C date +"%T")ten=$(LANG=C date -d "10 minutes ago" +"%T")cat /var/log/secure |awk "$1==""$month"" && $2==""$day"" && $3>=""$ten"" && $3<=""$now"" { print}" |grep "Failed"|awk -F"from" "{ print $2}" |awk "{ print $1}"|sort |uniq -c > baduser.txt#Number of calculationstimes=`awk "{ print $1 }" baduser.txt`#banned IP addressseq=1for i in $timesdo ip=`sed -n ""$seq"p" baduser.txt |awk "{ print $2}"` if [ $i -ge 3 ] then firewall-cmd --add-rich-rule="rule family=ipv4 source address="$ip" port port=22 protocol=tcp reject" --timeout=6h fiseq=`expr $seq + 1`done四.將test.sh腳本放入cron計劃任務(wù),每60分鐘執(zhí)行一次。

# crontab -e*/60 * * * * sh /root/test.sh

五、測試

1、開一個終端窗口,一個ssh連上服務(wù)器,另一個用錯誤的密碼連接服務(wù)器幾次。

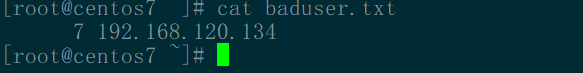

很快,服務(wù)器上黑名單baduser.txt文件里已經(jīng)有記錄了:

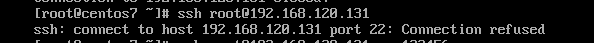

IP 已經(jīng)被加入到服務(wù)器的baduser.txt文件中,無法連接服務(wù)器,被拒絕:

到此這篇關(guān)于shell腳本設(shè)置防止暴力破解ssh的文章就介紹到這了,更多相關(guān)shell腳本防暴力破解內(nèi)容請搜索以前的文章或繼續(xù)瀏覽下面的相關(guān)文章希望大家以后多多支持!

排行榜

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備