PHP安全-Cookie 盜竊

因使用Cookie而產生的一個風險是用戶的cookie會被攻擊者所盜竊。如果會話標識保存在cookie中,cookie的暴露就是一個嚴重的風險,因為它能導致會話劫持。

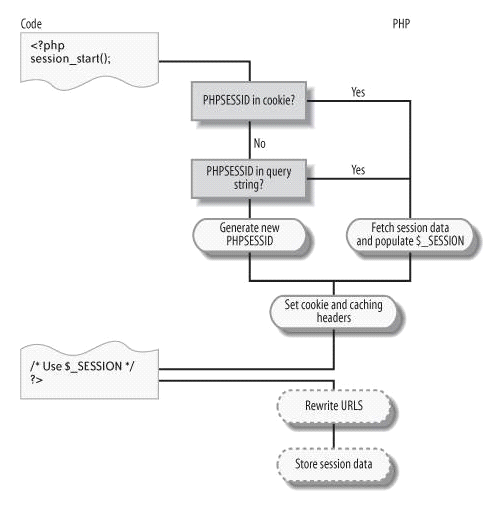

圖4-2. PHP為你處理相關會話管理的復雜過程

最常見的cookie暴露原因是瀏覽器漏洞和跨站腳本攻擊(見第2章)。雖然現在并沒有已知的該類瀏覽器漏洞,但是以往出現過幾例,其中最有名的一例同時發生在IE瀏覽器的4.0,5.0,5.5及6.0版本(這些漏洞都有相應補丁提供)。

雖然瀏覽器漏洞的確不是web開發人員的錯,但是你可以采取步驟以減輕它對用戶的威脅。在某些情況下,你可能通過使用一些安全措施有效地消除風險。至少你可以告訴和指導用戶打上修正漏洞的安全補丁。

基于以上原因,知道新的安全漏洞是很有必要的。你可以跟蹤下面提供的幾個網站和郵件列表,同時有很多服務提供了RSS推送,因此只要訂閱RSS即可以得到新安全漏洞的警告。SecurityFocus網站維護著一系列軟件漏洞的列表(http://online.securityfocus.com/vulnerabilities),你可以通過開發商、主題和版本進行檢索。PHP安全協會也維護著SecurityFocus的所有最新通知。(http://phpsec.org/projects/vulnerabilities/securityfocus.html)

跨站腳本攻擊是攻擊者盜竊cookie的更為常見的手段。其中之一已有第二章中描述。由于客戶端腳本能訪問cookies,攻擊者所要的送是寫一段傳送數據的腳本即可。唯一能限制這種情況發生的因素只有攻擊者的創造力了。

防止cookie盜竊的手段是通過防止跨站腳本漏洞和檢測導致cookie暴露的瀏覽器漏洞相結合。由于后者非常少見(此類漏洞將來也會比較罕見),所以它并不是需要關心的首要問題,但還是最好要緊記。

相關文章:

網公網安備

網公網安備